作者 | Carol

出品 | CSDN(CSDNnews)

近日,有研究人員表示在wild發現了一個木馬代碼庫"XcodeSpy"。這是一個針對Xcode開發者的全新的惡意軟件,利用編碼平臺的腳本功能,在受影響的設備上安裝后門。

開發者利用Xcode在iPhone、iPad、Mac等設備上創建應用程序,隨后惡意軟件就會感染MacOS上的Xcode集成開發環境(IDE)。

以腳本的方式,啟動即運行

Xcode是蘋果為iOS和其他蘋果操作系統編寫應用程序的開發者提供的免費開發工具,讓開發者輕松根據用戶交互來制作iOS標簽欄的動畫,它是一個存儲著所有應用所需的文件、資源和信息的倉庫。

根據安全專家表示,攻擊者正在利用IDE(集成開發環境)中的Run Script功能來讓病毒感染使用Xcode項目的蘋果開發者。除此之外,有研究人員發現目前有黑客根據一個Github上的合法項目為基礎,篡改了一個惡意版本(原項目主要為iOS開發者提供iOS Tab Bar動畫化的高級功能),然后利用所謂的“trojanized Xcode project”(木馬化 Xcode 項目)來感染蘋果開發者。

這個惡意版本被稱為“運行腳本”,該腳本在開發者構建的版本啟動時就會執行,并且自動下載安裝自定義的帶有持久性機制的EggShell后門的定制變體,通過用戶的麥克風、攝像頭和鍵盤來監視用戶。

極易混淆,系統難以捕捉

這種攻擊依賴于Xcode中的Run Script功能,由于該功能允許開發人員在啟動應用程序的實例時運行一個自定義的Shell腳本,就被混淆了,因為在控制臺或者調試器中沒有任何跡象表明惡意版本已經被執行。

有經驗的開發人員應該知道在使用第三方Xcode項目之前需要檢查惡意運行腳本的重要性。不過,雖然檢測腳本并不困難,但是XcodeSpy的攻擊,也試圖通過對腳本進行編碼來增加檢測難度。

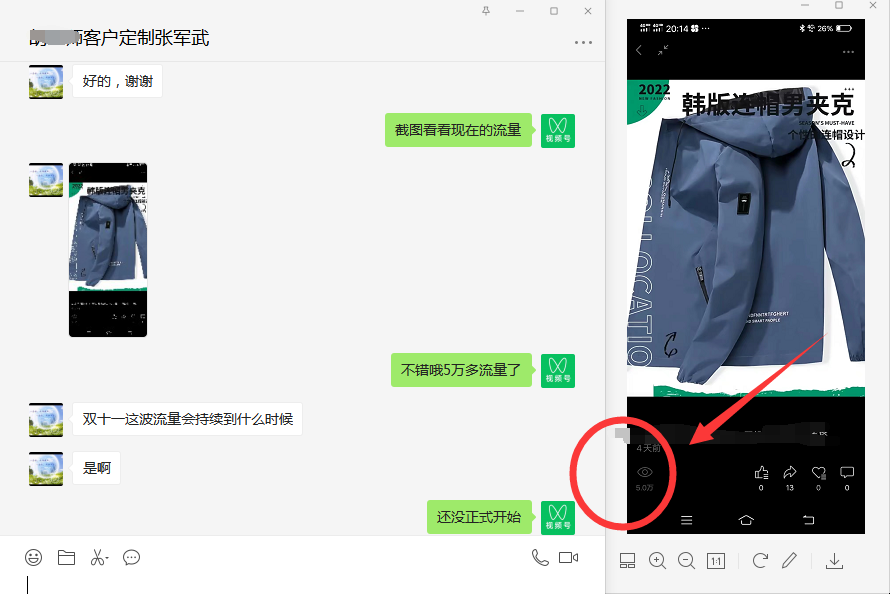

圖片來源:SentinelOne

如上圖,當開發人員解碼后,很明顯看到腳本聯系了Cralev的服務器,然后通過服務器內置的反向Shell發送「mdbcmd」的神秘命令。

圖片來源:SentinelOne

而在運行Xcode項目后,開發者唯一能收到的提示是普通的第三方下載安裝警告:“project”是一個從互聯網上下載的工作區。你確定要打開它嗎?打開、構建或運行一個包含惡意代碼的項目可能會傷害你的mac或危及你的隱私。在打開項目之前,請確保您信任它的源代碼。

Xcode相關攻擊并非首次

這樣普通的警告,對于開發者來說十分考驗嚴謹度和對攻擊載體的認知。而實際上,黑客關于Xcode的攻擊也從未停止過。

2020年8月,多個Xcode項目中被發現包含XCSSET惡意軟件系列。這些軟件利用了當時的兩個Safari零日漏洞,導致惡意有效荷載的Rabbit Hole。一旦XCSSET項目被打開并構建,惡意代碼就會在開發者的Mac上運行。

這些系統主要由開發人員使用,XCSSET惡意軟件套件能夠堅持Safari網絡瀏覽器,并注入各種JavaScript有效負載,這些負載可以竊取密碼、金融數據和個人信息,部署贖金等。通過研究人員的追蹤,發現隱藏在項目中的出事有效荷載以Mach-O可執行文件的形式出現,位于其中一個.xcodeproj文件中。

2015年,4000個iOS應用程序受到了XcodeGhost的感染