圖:瑞星ESM防病毒終端安全防護系統可查殺相應遠控后門

瑞星安全專家介紹,APT37疑似為朝鮮資助的攻擊組織,也稱為ScarCruft、Reaper、RedEye、Ricochet Chollima。該組織自2012年活躍至今,攻擊目標主要是韓國的公共組織和私有企業。2017年,APT37組織將攻擊目標范圍擴大到日本、越南、中東等地的化學、電子、制造業、航空工業、汽車和醫療等行業。

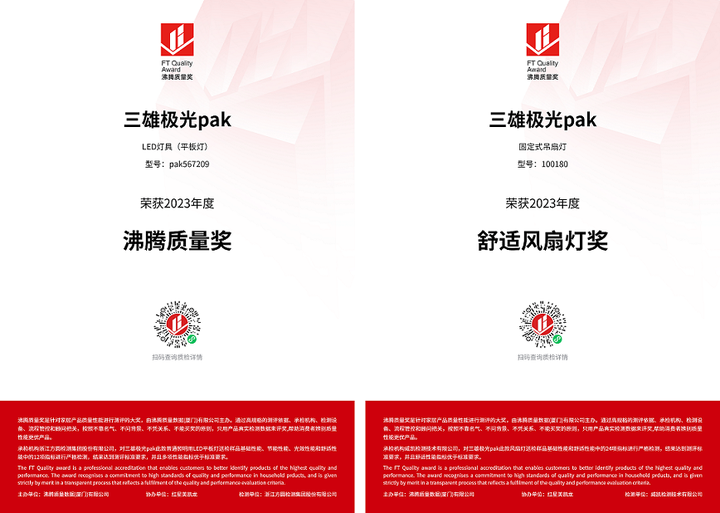

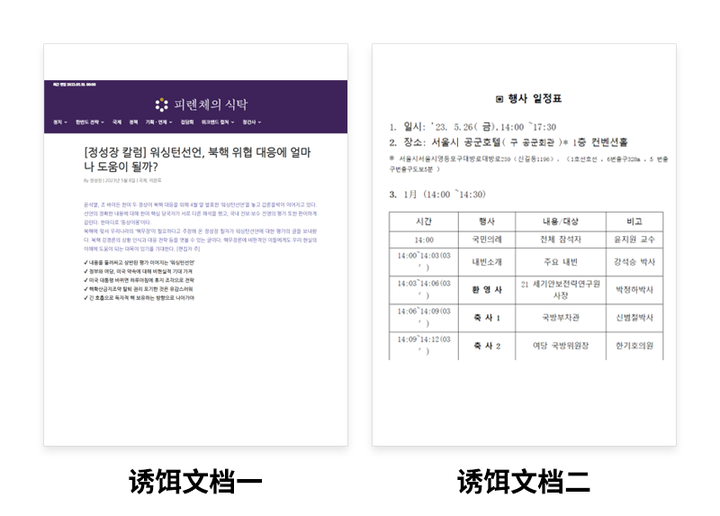

在最近的兩次攻擊中,APT37組織分別使用了兩份不同的誘餌文檔進行攻擊,一份以美國與韓國在四月下旬發表的《華盛頓宣言》為背景,由韓國Jeong Seongjang撰寫的文章;另一份為首爾空軍酒店舉辦會議的活動日歷表,內容包括演講的時間、順序以及人員(韓國的重要官員和著名學者)。雖然兩份誘餌文檔不同,但攻擊方式一模一樣。

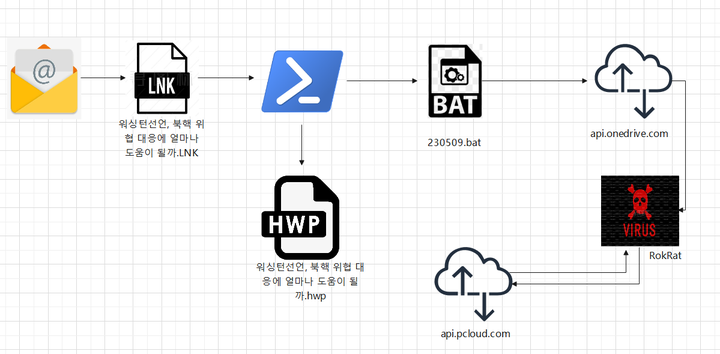

攻擊者均利用釣魚郵件方式,向受害者投遞一個含有快捷方式的壓縮包,該快捷方式有50MB大小,內置了PowerShell命令,當受害者雙擊快捷方式文件時,便會執行該命令,在Temp目錄下釋放誘餌文檔與一個名為230509.bat的腳本,而該腳本則會從api.onedrive.com上下載RokRat遠控后門加載到主機中,導致受害者中招。

圖:攻擊流程

瑞星安全專家表示,由于APT37組織非常擅長使用社會熱點話題對目標進行網絡釣魚攻擊,且攻擊涉及領域多為影響國計民生的行業,因此政府部門和企業都應引起高度重視,做好以下防范措施:

1. 不打開可疑文件。

不打開未知來源的可疑的文件和郵件,防止社會工程學和釣魚攻擊。

2. 部署網絡安全態勢感知、預警系統等網關安全產品。

網關安全產品可利用威脅情報追溯威脅行為軌跡,幫助用戶進行威脅行為分析、定位威脅源和目的,追溯攻擊的手段和路徑,從源頭解決網絡威脅,最大范圍內發現被攻擊的節點,幫助企業更快響應和處理。

3. 安裝有效的殺毒軟件,攔截查殺惡意文檔和惡意程序。

殺毒軟件可攔截惡意文檔和惡意程序,如果用戶不小心下載了惡意文件,殺毒軟件可攔截查殺,阻止病毒運行,保護用戶的終端安全。

4. 及時修補系統補丁和重要軟件的補丁。

許多惡意軟件經常使用已知的系統漏洞、軟件漏洞來進行傳播,及時安裝補丁將有效減小漏洞攻擊帶來的影響。

關鍵詞: